Amazon VPC Block Public Accessとは何か?その背景と重要性

目次

- 1 Amazon VPC Block Public Accessとは何か?その背景と重要性

- 2 VPC Block Public Accessの主要機能と特徴の詳細な説明

- 3 パブリックアクセスブロックを有効にするための具体的な手順

- 4 パブリックアクセスブロックの動作確認と通信テスト方法

- 5 VPCやサブネット単位での除外設定とその活用例

- 6 リソース公開の権限分離とBPAの実践的な利用法

- 7 Network ACLとBlock Public Accessの違いと選び方

- 8 VPC Block Public Accessの利点と導入時の注意点

- 9 実際にやってみる:GUIまたはCLIを用いた設定手順と動作確認例

- 10 まとめ:VPC Block Public Accessの利点と導入の際に考慮すべき点

Amazon VPC Block Public Accessとは何か?その背景と重要性

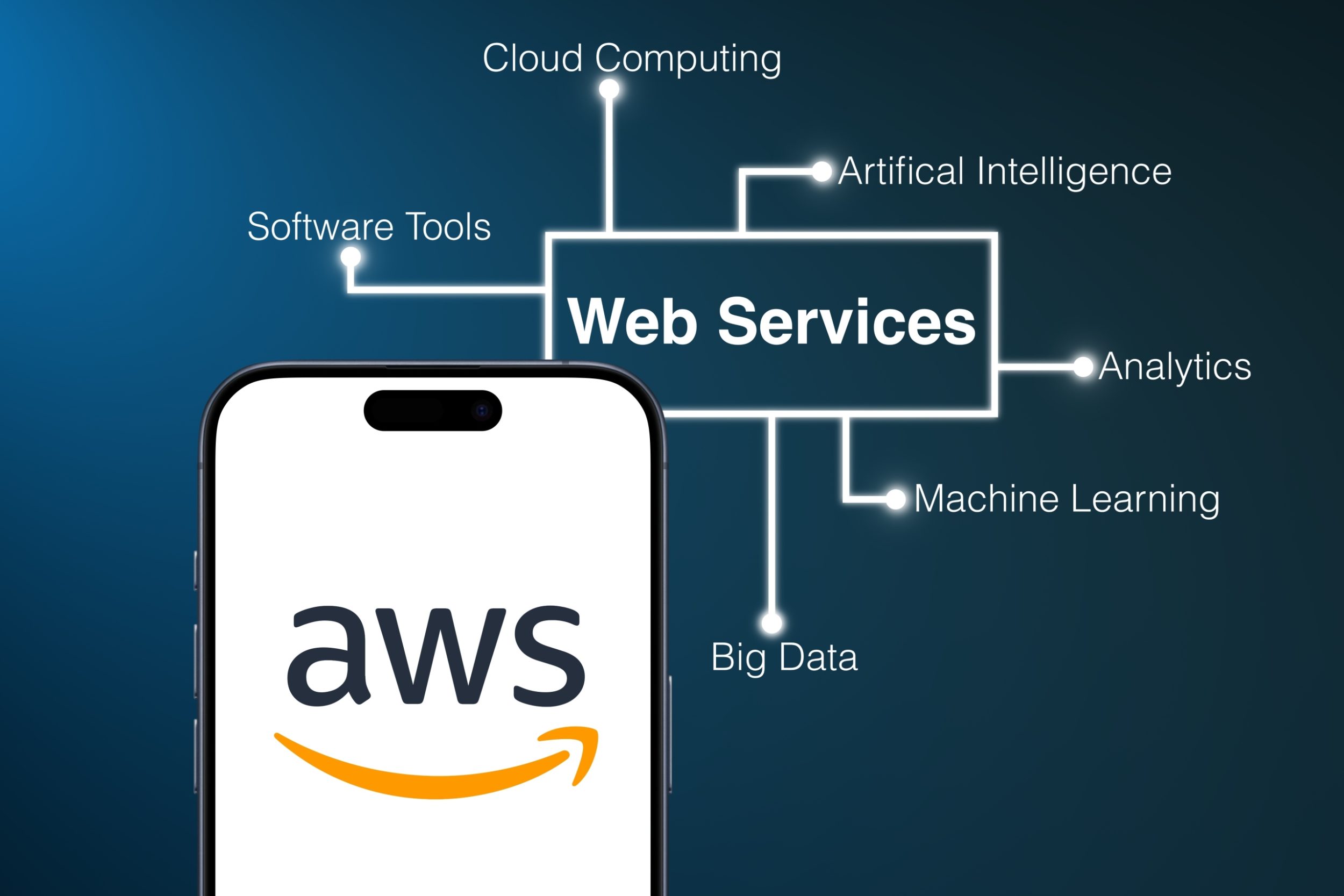

Amazon VPC Block Public Access(BPA)は、AWSが提供するセキュリティ機能であり、VPC内のリソースが意図せずインターネットに公開されるリスクを軽減します。

この機能は、クラウド環境におけるセキュリティの基本であり、特に大規模な組織や規制の厳しい業界で重要性を増しています。

近年、クラウド環境におけるセキュリティ侵害が増加しており、その多くは誤設定やヒューマンエラーによるものです。

BPAはこうしたリスクを抑え、堅牢なセキュリティ基盤を提供します。

本節では、BPAの基本概念、背景、およびユースケースについて詳しく解説します。

Amazon VPC Block Public Accessの基本概念の解説

BPAは、VPC内で作成されたリソースが誤ってインターネットに接続されるのを防ぐ仕組みです。

この機能は、リソースごとにパブリックアクセスを禁止する設定を強制的に適用するもので、セキュリティポリシーを標準化する役割を果たします。

特に、誤ったセキュリティグループ設定や、パブリックIPの利用による情報漏洩を防ぐ点で大きなメリットがあります。

背景:インターネット通信制御の必要性と課題

クラウド利用が普及する中で、インターネットからアクセス可能なリソースの数も増加しています。

この現状において、アクセス制御の誤りがデータ侵害の主な原因となっています。

BPAは、こうした課題に対応するためのAWS独自のソリューションであり、特に規制産業や金融業界での導入が進んでいます。

VPC環境におけるセキュリティ強化の役割

BPAは、VPC内のネットワーク全体のセキュリティを強化する重要なツールです。

これにより、ユーザーはVPC環境のセキュリティポリシーをより厳格に実施でき、外部からの不正アクセスのリスクを最小化できます。

また、セキュリティポリシーの一貫性を保つことが可能になります。

BPAの導入が必要となる具体的なユースケース

BPAの導入が特に効果的なユースケースとして、企業内システムのクラウド移行や、開発・テスト環境の外部アクセス制御があります。

また、規制産業では、データが意図せず漏洩するのを防ぐために活用されています。

他のセキュリティ機能との関係性と相互補完

BPAは、AWSの他のセキュリティ機能、例えばIAMやセキュリティグループと組み合わせて利用することで、さらに効果を発揮します。

これにより、包括的なセキュリティ対策が可能になり、エンドツーエンドの保護を実現します。

VPC Block Public Accessの主要機能と特徴の詳細な説明

BPAは、AWSのVPC環境において特定の通信を制限するために設計された機能です。

その主な特徴は、インターネットからの不要なアクセスを完全にブロックする点にあります。

この機能は、個別リソースへのパブリックアクセスの無効化だけでなく、全体的なセキュリティポリシーの強化にも寄与します。

本節では、BPAの機能やその特徴について詳しく説明します。

VPC内のパブリックアクセス制限の仕組み

BPAは、VPC内でのパブリックアクセスを禁止する設定を提供します。

この設定は、リソース作成時のデフォルト設定として適用することも可能で、ヒューマンエラーによるミスを防ぎます。

特に、新規リソースをデプロイする際に有用です。

Ingress-only設定とBidirectional設定の違い

Ingress-onlyは外部からの着信通信をブロックする設定で、Bidirectionalは双方向通信を禁止します。

これらの設定は、用途に応じて選択可能で、特に高いセキュリティが求められる場面で活躍します。

他のAWSセキュリティツールとの連携可能性

BPAは、AWS IAMやセキュリティグループと統合的に機能します。

この連携により、リソースアクセスの詳細な制御が可能になります。

さらに、CloudTrailを利用したモニタリングで、不正アクセスの兆候を検知することも可能です。

S3 Block Public Accessとの比較と利用場面

BPAはVPC全体を対象とする一方、S3 Block Public AccessはS3バケットに特化しています。

これにより、双方を組み合わせて使用することで、より柔軟で包括的なセキュリティ対策を講じることができます。

VPC環境での自動化を可能にする設定オプション

BPAは、Infrastructure as Code(IaC)ツールを使用して自動化することができます。

これにより、大規模な環境での一貫性のある設定が可能となり、管理の手間が削減されます。

パブリックアクセスブロックを有効にするための具体的な手順

BPAを効果的に活用するためには、正確な設定手順を理解し、それを適切に実行することが重要です。

このプロセスでは、AWS管理コンソールを使用する方法と、AWS CLIコマンドを用いた方法の2つが一般的です。

また、設定を行う前に事前準備が必要であり、具体的なユースケースに応じたカスタマイズが求められます。

本節では、GUIとCLIを使用した手順を詳細に解説し、設定後の確認方法についても触れます。

GUIを使用した設定手順と確認方法

AWS管理コンソールを使用することで、BPAの設定は直感的かつ簡単に行えます。

まず、AWSコンソールにログインし、該当するVPCを選択します。

その後、「Block Public Access」オプションを有効化し、設定を保存します。

この際、設定の詳細を確認し、必要に応じて特定のリソースを除外することも可能です。

設定完了後、コンソール内の「テストツール」を使用して、正しく機能しているかを確認します。

CLIコマンドを用いた設定手順の詳細

AWS CLIを利用する場合、スクリプトを活用して効率的に設定を行えます。

例えば、以下のコマンドでBPAを有効化できます:

aws ec2 modify-vpc-attribute --vpc-id <VPC_ID> --no-allow-dns-hostnames

この手法は、大規模な環境で複数のVPCを一括設定する際に有効です。

また、設定後に以下のコマンドを使用して確認することが推奨されます:

aws ec2 describe-vpcs --vpc-id <VPC_ID>

設定前に考慮すべき事前準備とベストプラクティス

BPAの設定を行う前に、ネットワーク構成やセキュリティグループの設定を確認することが重要です。

また、テスト環境で設定を試し、影響範囲を把握しておくことが推奨されます。

さらに、設定内容をドキュメント化し、チームで共有することで、誤設定を防ぐことが可能です。

パブリックアクセスブロック有効化時の注意点

BPAを有効化する際、既存の通信に影響を与えないように注意が必要です。

特に、必要な通信が誤ってブロックされるリスクを避けるため、除外リストを慎重に設定することが重要です。

また、設定変更が反映されるまで時間がかかる場合があるため、運用計画に余裕を持たせることも大切です。

設定後のログを活用した動作確認方法

設定後には、CloudTrailやVPC Flow Logsを活用して動作確認を行います。

これにより、通信が正しく制御されているかをリアルタイムで監視することが可能です。

不審なアクセスが検出された場合には、速やかに対策を講じることでセキュリティを強化できます。

パブリックアクセスブロックの動作確認と通信テスト方法

BPAの効果を確実に確認するためには、設定後の動作確認と通信テストが不可欠です。

このステップでは、事前に用意したテスト環境で、設定の正確性を検証します。

また、異常が発生した場合にはトラブルシューティングを行い、原因を特定して適切な修正を加える必要があります。

本節では、動作確認の方法、使用するツール、分析手法について詳しく説明します。

通信テストのための環境準備と設定

テスト環境を準備する際には、まず検証対象のVPCを選定し、シンプルな構成でスタートすることが推奨されます。

例えば、1つのサーバーと外部クライアントを用意し、それぞれの通信ログを収集できる状態にします。

また、監視ツールを併用して、リアルタイムで通信状況を把握します。

ブロック有効化前後の通信確認手順

BPAを有効化する前に、外部クライアントからVPC内のリソースにアクセスできることを確認します。

その後、BPAを有効化し、再度通信を試みます。

この際、通信がブロックされていることを確認することで、設定の正確性を検証します。

異常検出時のトラブルシューティング方法

設定後に異常が検出された場合、まずログを確認し、どのリソースが影響を受けているかを特定します。

その後、影響を受ける通信が意図したものである場合には、除外設定を行うか、セキュリティグループの調整を行います。

リアルタイムで通信確認を行うためのツール

リアルタイムでの通信確認には、VPC Flow LogsやCloudWatchを活用します。

これにより、通信の成功と失敗を迅速に把握でき、設定の適切性を検証できます。

また、外部ツールを使用することで、より詳細な分析も可能です。

動作確認結果の分析と次のアクション

動作確認の結果を分析し、設定の改善点を特定します。

必要に応じて設定を見直し、より厳密なセキュリティポリシーを適用します。

このプロセスを定期的に行うことで、BPAの効果を最大限に引き出すことができます。

VPCやサブネット単位での除外設定とその活用例

VPC Block Public Access(BPA)は、全体的なセキュリティを強化する一方で、特定のリソースや通信を除外する柔軟な設定も可能です。

この機能により、業務要件に応じたアクセスの調整が実現します。

本節では、VPCやサブネット単位での除外設定方法、具体的なユースケース、およびセキュリティリスクの管理方法を詳しく解説します。

特定のリソースを除外する設定の手順

特定のリソースをBPAの対象外とするには、AWS管理コンソールまたはCLIを使用します。

例えば、AWS CLIでは以下のコマンドで除外リストを設定できます:

aws ec2 modify-vpc-attribute --vpc-id <VPC_ID> --attribute exclude-resources --value <RESOURCE_IDS>

この設定により、特定のリソースがBPAのブロックポリシーから除外されます。

コンソールでも、VPC設定画面で「除外設定」を選択し、該当リソースを指定することで同様の操作が可能です。

VPC単位の除外設定が求められるユースケース

VPC全体で除外設定を適用する必要があるケースとして、外部クライアントとの通信が必要な特定のアプリケーションがあります。

たとえば、パートナー企業と共有するリソースや、特定の公開サービスを運用するVPCでは、柔軟な設定が求められます。

サブネット単位での設定の柔軟性とメリット

BPAはサブネット単位での除外設定も可能です。

これにより、同一VPC内でも特定のサブネットだけがパブリックアクセスを許可される状態を作れます。

たとえば、開発環境やテスト環境を分離しつつ、一部のサブネットでは外部アクセスを可能にする設定が実現できます。

除外設定のベストプラクティスと事例紹介

ベストプラクティスとして、除外設定は最小限にとどめるべきです。

必要なリソースだけを明示的に指定し、監視ツールで通信状況を定期的にチェックすることが推奨されます。

ある企業では、テスト環境でのみ除外設定を行い、本番環境は厳密に制限する運用を導入し、セキュリティと効率を両立させています。

除外設定時のセキュリティリスクと回避策

除外設定を行うと、その部分がセキュリティの弱点になる可能性があります。

このリスクを軽減するため、IAMポリシーやセキュリティグループを併用して詳細なアクセス制御を実施します。

また、定期的なログ分析を通じて不正な通信が発生していないかを確認することが重要です。

リソース公開の権限分離とBPAの実践的な利用法

VPC Block Public Access(BPA)の有効活用には、リソースの管理権限を適切に分離することが重要です。

特に、開発者と管理者の権限を明確に分けることで、誤設定のリスクを低減し、運用の安全性を高めることが可能です。

本節では、権限分離の手法とその実践例、セキュリティ向上への寄与について説明します。

開発者と管理者の権限分離の重要性

権限分離は、セキュリティ運用における基本原則です。

開発者はリソースを作成・変更する権限を持つ一方で、ネットワークやセキュリティ設定の変更権限を管理者に限定することで、ヒューマンエラーのリスクを軽減できます。

BPAを活用したアクセス権管理の実例

BPAの除外設定とIAMポリシーを組み合わせることで、開発者が必要とするアクセス権限を柔軟に制御できます。

たとえば、特定のサブネットやリソースのみアクセス可能にする設定が、ある企業で採用され、運用の効率化に寄与しました。

権限分離を強化するための設定手順

AWS IAMを使用して、管理者用のロールと開発者用のロールを作成し、それぞれに適切なポリシーを割り当てます。

次に、BPAの設定を管理者のみに許可することで、セキュリティの整合性を保ちます。

これにより、誤設定によるセキュリティ事故を未然に防げます。

権限分離による運用効率化とセキュリティ向上

権限分離は、運用効率の向上にも寄与します。

管理者はセキュリティ設定に専念でき、開発者は業務に集中できる環境を構築できます。

また、明確な役割分担により、内部統制の観点でもメリットがあります。

権限管理の自動化とモニタリングの活用

権限管理を自動化することで、設定ミスを減らし、運用の負担を軽減できます。

たとえば、AWS Configを利用してポリシーの準拠状況を監視することで、リアルタイムでの問題検知が可能です。

このプロセスはセキュリティ運用の効率化にもつながります。

Network ACLとBlock Public Accessの違いと選び方

AWSにおけるセキュリティの強化には、さまざまなツールが提供されていますが、その中でもNetwork ACL(NACL)とBlock Public Access(BPA)は重要な役割を果たします。

これらは異なる目的を持ちながらも、相互補完的に使用することで、より強固なセキュリティを実現します。

本節では、NACLとBPAの違い、それぞれの用途、選び方について詳しく解説します。

Network ACLの基本的な役割と特徴

Network ACLは、VPC内のサブネットレベルで通信の許可や拒否を制御するツールです。

これにより、特定のIPアドレスやプロトコルに基づいて、細かいルール設定が可能になります。

NACLはステートレスであり、リクエストとレスポンスの通信を別々に制御できるため、より詳細な管理が可能です。

Block Public Accessの基本的な役割と特徴

BPAは、VPC内のリソースが誤ってインターネットに公開されるのを防ぐために設計されています。

BPAは簡易的な設定でパブリックアクセスを一括でブロックできるため、運用の手間を大幅に削減できます。

特に、複数のリソースが含まれる大規模な環境で有用です。

NACLとBPAの主な違いと連携のポイント

NACLは通信のルールを定義し、細かな制御を可能にする一方で、BPAはリソースのインターネット公開を一律で制限します。

両者は役割が異なるため、NACLは内部通信の管理に、BPAは外部アクセスの制御に利用することで効果的に連携できます。

それぞれの用途に応じた選び方の基準

セキュリティ要件に応じて、適切なツールを選ぶことが重要です。

外部アクセスを禁止したい場合はBPA、特定のIPやプロトコルを制限したい場合はNACLを選択します。

これにより、ネットワーク全体のセキュリティを効率的に管理できます。

併用する際の運用ベストプラクティス

BPAとNACLを併用することで、インターネット公開の制限と通信の詳細な制御を同時に実現できます。

この組み合わせにより、セキュリティリスクを最小限に抑え、運用の信頼性を向上させることが可能です。

VPC Block Public Accessの利点と導入時の注意点

VPC Block Public Access(BPA)は、AWS環境におけるセキュリティを強化するための強力なツールです。

その利点は、簡単な設定で広範囲なパブリックアクセス制限を実現できる点にあります。

しかし、導入にはいくつかの注意点があり、適切な計画と運用が求められます。

本節では、BPAの主な利点と、導入時に考慮すべきポイントについて解説します。

BPAを導入することで得られる主な利点

BPAは、VPC内のリソースが誤ってインターネットに公開されるリスクを軽減します。

また、一括設定で運用負荷を軽減し、セキュリティポリシーの一貫性を確保することが可能です。

さらに、AWSサービスとの統合により、監視や管理の効率化にも貢献します。

導入前に検討すべき事前準備のポイント

BPAの導入に先立ち、既存のネットワーク構成を確認し、影響範囲を特定することが重要です。

また、テスト環境で設定を試行し、問題が発生しないことを確認してから本番環境に適用することが推奨されます。

導入後に期待される運用上の効果

BPAの導入により、セキュリティの強化だけでなく、運用効率の向上も期待できます。

例えば、セキュリティ監査時に自動的に適用されるポリシーとして活用できるため、コンプライアンスの確保が容易になります。

設定ミスや想定外の問題を防ぐための注意点

BPAの設定ミスによる通信障害を防ぐためには、適切なドキュメント化と定期的なレビューが必要です。

また、特定の通信が必要な場合には、除外設定を正確に行うことが重要です。

継続的な監視と改善の重要性

BPAを有効活用するには、定期的な監視と改善が欠かせません。

AWS CloudTrailやVPC Flow Logsを活用して、通信状況をリアルタイムで監視し、不審な動きを検知した場合には迅速に対応することが求められます。

このプロセスを繰り返すことで、BPAの利点を最大化できます。

実際にやってみる:GUIまたはCLIを用いた設定手順と動作確認例

VPC Block Public Access(BPA)を効果的に使用するには、実際の設定と動作確認を行うことが重要です。

AWS管理コンソールやCLIを利用することで、柔軟かつ効率的に設定を行えます。

本節では、GUIを用いた直感的な操作方法とCLIを用いたスクリプトベースの設定方法、さらに動作確認の手順について詳しく解説します。

AWS管理コンソールを利用した設定手順

AWS管理コンソールは、GUIベースで簡単にBPAを設定できるツールです。

手順は以下の通りです。

1. AWS管理コンソールにログイン。

2. VPCセクションから対象のVPCを選択。

3. 「Block Public Access」オプションをクリックして設定を有効化。

4. 必要に応じて除外リソースを指定。

5. 設定を保存し、適用されているか確認。

これにより、初心者でも短時間でBPAを導入可能です。

AWS CLIを使用した設定の実践例

AWS CLIを使うと、スクリプトを利用して効率的に設定を適用できます。

例えば、以下のコマンドを使用してBPAを有効化できます:

aws ec2 modify-vpc-attribute --vpc-id <VPC_ID> --enable-dns-support aws ec2 modify-vpc-attribute --vpc-id <VPC_ID> --no-allow-dns-hostnames

さらに、スクリプトを利用することで、複数のVPCを一括設定することも可能です。

これにより、大規模環境での効率的な運用が実現します。

設定後の動作確認と通信テスト手順

設定後には、通信が正しく制御されていることを確認する必要があります。

以下の手順でテストを実施します。

1. 外部クライアントから対象リソースへの通信を試行。

2. アクセスがブロックされていることを確認。

3. 必要なリソースへのアクセスが許可されているかテスト。

これにより、設定が期待通りに機能しているかを確かめられます。

トラブルシューティングのポイント

設定に問題がある場合、まずCloudWatchやVPC Flow Logsを使用してログを確認します。

不正なアクセスや設定ミスが原因である場合、特定のリソースを再設定することで解決できます。

また、AWSサポートを活用することも選択肢の一つです。

GUIとCLIの使い分けにおけるベストプラクティス

GUIは直感的で迅速な設定に適しており、小規模な環境で効果を発揮します。

一方、CLIはスクリプト化による一括管理が可能で、大規模な運用や自動化が求められる環境に適しています。

これらを状況に応じて使い分けることで、効率的なセキュリティ運用を実現できます。

まとめ:VPC Block Public Accessの利点と導入の際に考慮すべき点

VPC Block Public Access(BPA)は、AWSにおけるセキュリティの強化に欠かせない機能です。

その利点として、簡単な設定で全体的なセキュリティを向上させることが挙げられます。

一方で、導入時には運用環境やセキュリティ要件を十分に考慮する必要があります。

本節では、BPAの総合的な利点と、導入時に考慮すべき点を総括します。

BPAが提供する総合的なセキュリティ利点

BPAの最大の利点は、誤ったリソース公開を防ぐ点にあります。

これにより、セキュリティ事故を未然に防ぎ、運用チームの負担を軽減します。

また、他のAWSサービスとの統合により、包括的なセキュリティ管理を実現できます。

導入計画時に考慮すべき要件

BPAを導入する際には、まず既存のネットワーク構成やセキュリティポリシーを見直すことが重要です。

また、影響を受けるリソースや通信を特定し、設定のテストを事前に行うことで、導入後のトラブルを防ぐことが可能です。

運用中の課題と改善方法

BPA運用中には、通信が意図せずブロックされるケースが発生することがあります。

これを回避するためには、定期的なログの確認と設定の見直しが不可欠です。

また、新たな要件が発生した場合には、柔軟に対応できる運用体制を整える必要があります。

他のAWSセキュリティ機能との相乗効果

BPAは、IAMポリシーやNACL、セキュリティグループなどのAWSセキュリティ機能と併用することで、最大限の効果を発揮します。

この連携により、VPC環境全体のセキュリティを強化し、包括的な保護を提供します。

継続的なモニタリングと改善の重要性

BPAを効果的に利用するためには、導入後も継続的なモニタリングと改善が求められます。

AWS CloudTrailやVPC Flow Logsを活用し、通信状況をリアルタイムで監視することで、不正なアクセスを迅速に検知し対応できます。